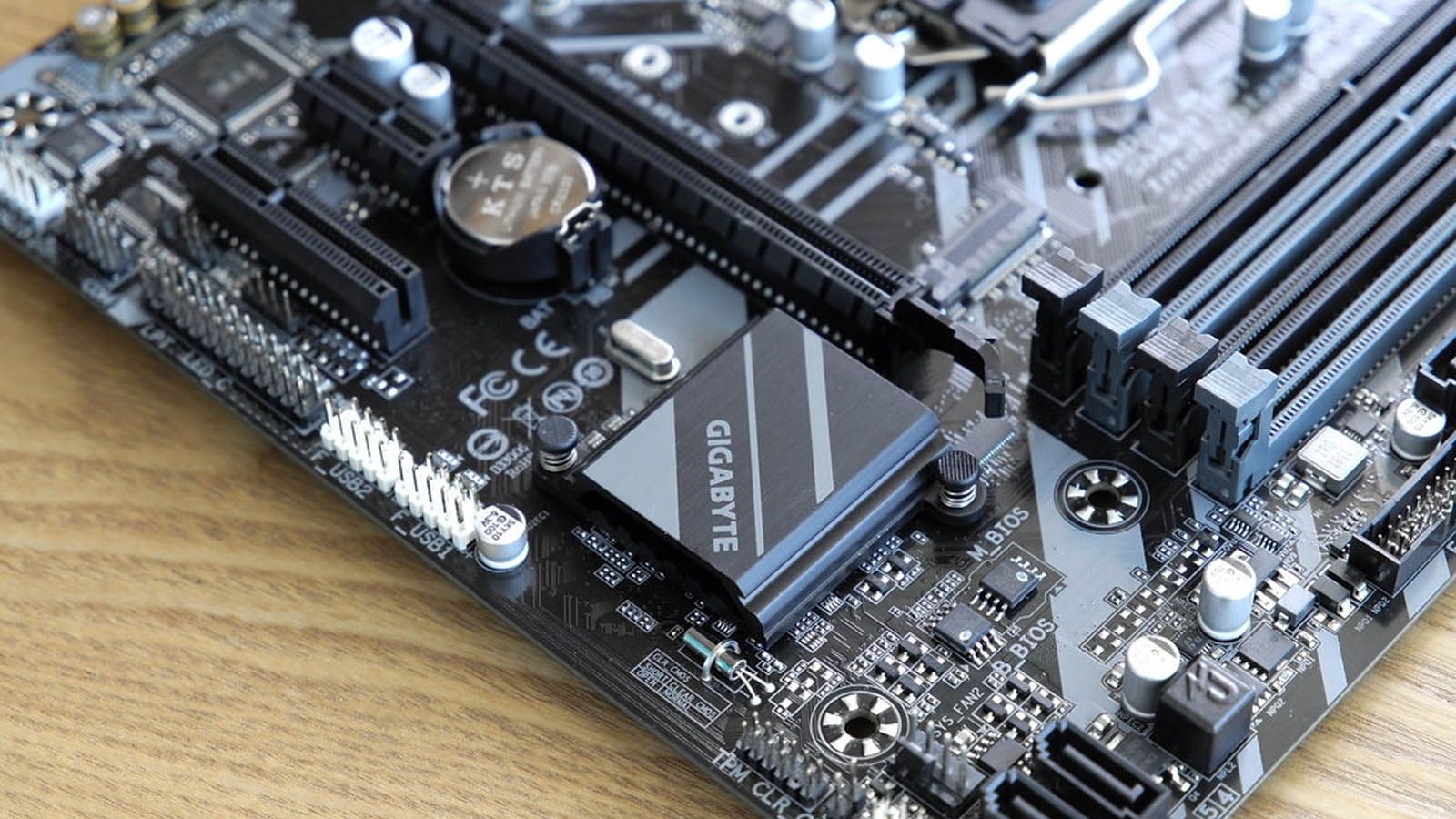

La marca de placas base Gigabyte, reconocida a nivel mundial y utilizada en millones de computadoras, enfrenta serias vulnerabilidades que podrían comprometer la seguridad de numerosos equipos. Recientemente, investigadores de seguridad han detectado fallos en el firmware UEFI de varios modelos que permiten a los atacantes eludir medidas de protección como el arranque seguro, lo que podría tener consecuencias graves para los usuarios.

Se estima que hay alrededor de 240 modelos de placas base de Gigabyte que se encuentran en riesgo. Estos dispositivos, con firmware UEFI vulnerable, podrían ser blanco de un tipo de malware conocido como bootkit. Este malware es particularmente insidioso, ya que puede instalarse en el sistema y sobrevivir incluso a reinstalaciones del sistema operativo, lo que representa un desafío significativo para la seguridad informática.

Las vulnerabilidades fueron identificadas por el equipo de investigación de Binarly, que alertó a la comunidad sobre estos fallos y los reportó al Centro de Coordinación CERT de la Universidad Carnegie Mellon. Este tipo de malware puede ser ejecutado en un entorno conocido como SMM (Modo de Administración del Sistema), que ofrece a los atacantes acceso de bajo nivel al hardware, permitiéndoles ejecutar código malicioso incluso antes de que inicie el sistema operativo, como Windows.

Una de las características más preocupantes es que el malware se activa antes de que cualquier software de seguridad, como el conocido Windows Defender, tenga la oportunidad de reaccionar. Esto significa que, incluso si un usuario formatea su dispositivo, el malware podría permanecer oculto y activo, continuando su funcionamiento subrepticio.

Detalles sobre las vulnerabilidades detectadas

Los investigadores han catalogado cuatro vulnerabilidades específicas, todas con una alta calificación de gravedad, alcanzando una puntuación de 8.2 en la escala de riesgo. Las vulnerabilidades son las siguientes:

- CVE-2025-7029: Se trata de un error en el controlador SMI (OverClockSmiHandler) que puede provocar una escalada de privilegios en el SMM.

- CVE-2025-7028: Este fallo en el controlador SMI (SmiFlash) permite el acceso de lectura y escritura a la RAM de administración del sistema (SMRAM), facilitando la instalación de malware.

- CVE-2025-7027: Esta vulnerabilidad puede resultar en la escalada de privilegios de SMM y en la modificación del firmware al permitir la escritura de contenido arbitrario en la SMRAM.

- CVE-2025-7026: Permite escrituras arbitrarias en la SMRAM, lo que puede llevar a una escalada de privilegios a SMM y a un compromiso persistente del firmware.

A pesar de la complejidad de la situación, es importante señalar que muchos de los dispositivos afectados ya han llegado al final de su vida útil y no recibirán actualizaciones de firmware, lo que los deja vulnerables indefinidamente. Esta situación pone de relieve la necesidad de que los usuarios estén atentos a las actualizaciones de seguridad y tomen medidas proactivas para proteger sus equipos.

A partir de la notificación de Binarly al CERT en abril de 2024, Gigabyte ha comenzado a publicar actualizaciones de firmware destinadas a mitigar los riesgos asociados con estas vulnerabilidades. Sin embargo, los expertos advierten que mantener el software actualizado es crucial para prevenir ataques potenciales, y recomiendan que todos los usuarios de placas madre Gigabyte verifiquen la disponibilidad de nuevas versiones de firmware.

La situación actual resalta la importancia de una gestión adecuada de la seguridad en los sistemas informáticos. Con un paisaje digital en constante evolución, es fundamental que los usuarios se mantengan informados sobre las amenazas y vulnerabilidades que pueden afectar sus dispositivos y tomen las medidas necesarias para proteger su información y su seguridad. No subestimes la importancia de actualizar tu equipo; la prevención puede ser la clave para evitar un problema mayor en el futuro.